Últimamente en Barrapunto estamos recibiendo bastantes noticias sobre PRISM y otras formas de espionaje por parte del gobierno de los EEUU (entre otros). Por un dent de John Sullivan llego a "Opt out of PRISM, the NSA's global data surveillance program" (sal de PRISM) una página muy simple que presenta alternativas a software y servicios que colaboran con la NSA, dándoles acceso a información privada de los ususarios. Para una solución completa será necesario usar la red anónima Tor y cifrar el correo. ¿Y tú, ya has renunciado a los servicios más conocidos para proteger tu privacidad?

Tomado de: http://ciberderechos.barrapunto.com/ciberderechos/13/06/11/1050240.shtml

30 junio 2013

29 junio 2013

Reflexiones...

Texto tomado de mi amigo Cyervo:

Para pensar: Hoy en una charla de Astronomía

nos contaban que el nivel de matemáticas y astronomía alcanzado por las

tribus del antiplano boliviano (Incas, entre otros) eran iguales o

mayores que los logrados por los europeos (griegos, vikingos, etc). Pero

que no se sabe nada (inclusive nosotros, que vivimos al lado) debido a

la colonización. Por ejemplo la Cruz del Sur fue llamada así por la Iglesia

Católica pero cientos de años antes en América los Incas la llamaban

"Chakana". Pero nosotros la conocemos como "Cruz del Sur" por la

colonización de la Iglesia Católica. Lo mismo sucede con las "Tres

Marías" que en América eran llamadas "Tres Boleadoras". Y lo mismo

sucede con la nomenclatura donde EEUU y Europa están "arriba" en los

mapas y los países tercermundistas como Latinoamérica y África están

"abajo". Hace unos días descubrí también el Gall-Peters Map que es el

mapa que mejor representa a la tierra, se puede ver como Norte América y

Europa son MUCHO más pequeños de lo que a sí mismo se representan en

otros mapas: http://s3-ec.buzzfed.com/

La conclusión es que la dominación puede ser tanto por el lado de las guerras pero también a nivel cultural, que es la peor, dado que no deja rastros y todos tomamos como verdaderas a cuestiones que no lo son. Para pensar.

La conclusión es que la dominación puede ser tanto por el lado de las guerras pero también a nivel cultural, que es la peor, dado que no deja rastros y todos tomamos como verdaderas a cuestiones que no lo son. Para pensar.

Etiquetas:

abuso,

ciencia,

curiosidades,

sociedad

28 junio 2013

Curiosidades de la consola, manejadores de pantalla VT100/ANSI

Alter abs lactis igneus, etiam ab bovis inflo (El que con leche se quema, hasta a la vaca le sopla)

Hace sesenta años, si salias a la calle sin sombrero era obvio que eras un tanto excentrico. Hoy en dia, si salis a la calle con sombrero es obvio que estas mas loco que una cabra, La razon de que sea asi es que los fabricantes de champu tienen mejores departamentos de marketing que los sombrereros. No obstante lo cual no me privo de usar mi sombrero las veces que lo desee...

Hace sesenta años, si tenias acceso a una computadora, trabajabas directamente sobre la terminal fisicamente. Hoy en dia, si tenes acceso a una computadora lo mas comun es que sea via remota, aunque fisicamente estes en la misma locacion. No parece mucho, pero es lo que hay, y que mejor que sacarle el maximo provecho posible a SSH conjuntamente con SCREEN...

Teniendo en cuenta que PuTTY permite ser instalado en una variedad muy grande de dispositivos (celulares, PDAs, tablets, televisores, laptops y otras computadoras), y desde ahi llegar a la consola remota que estamos queriendo administrar, que mejor que poder recuperar nuestra sesion TELNET o SSH y continuar en lo que estabamos...

El comando SCREEN, es un manejador de pantalla con emulacion VT100/ANSI, ideal para dejar nuestras sesiones, remotas o no, funcionando tranquilamente y no perder los resultados para una consulta posterior (del buffer de la consola, claro esta).

El manual del comando tiene una pagina muy completa del mismo, desde como guardar un log (bitacora) de la consola remota, a como cambiarle el titulo de la ventana, pasando por dividir la consola en dos partes, o saber como copiar y pegar entre consolas virtuales. Vamos, que "esta todo pago", solo hace falta leerlo un rato para darnos cuenta que realmente esto es un producto muy bueno y de extrema calidad...

Para abandonar la sesion virtual, pero sin cerrar la consola remota, accedemos a una lista de comandos, que como bien nos documenta el manual, empiezan por "C-a" (lease tecla funcion CONTROL y tecla letra a simultaneamente, de ahora en adelante) y "algo mas" que es el comando dentro de SCREEN, como los ejemplos siguientes, pero sin limitarnos a solo estos:

Listar las consolas virtuales funcionando

screen -ls (o tambien -list)

vampii@khamul:~$ screen -ls

No Sockets found in /home/vampii/.screen.

vampii@khamul:~$

En el caso anterior, el usuario no tiene ninguna sesion remota iniciada, en el ejemplo siguiente, el todopoderoso root tiene tres:

root@khamul:~# screen -ls

There are screens on:

17480.pts-1.khamul (Attached)

17253.pts-1.khamul (Detached)

17257.pts-1.khamul (Detached)

3 Sockets in /root/.screen.

root@khamul:~#

Recuperar una sesion previa

screen -r

root@khamul:~# screen -r 17253

Aca recuperamos la sesion invocada, solo a modo de muestra, capture esto, recordemos que puede ser cualquier sesion remota, en este caso dentro del venerable NodoGlaurung (http://wiki.buenosaireslibre.org/NodoGlaurung), mientras suena "Susi Cadillac" de Pappo de fondo:

http://wiki.buenosaireslibre.org/Obelisco

root@glaurung:~#

[ khamul ][ (0*$bash) ][2013-05-29 21:52 ]

Salimos pero dejando funcionando la sesion con "C-a d" (tecla funcion CONTROL y tecla letra a simultaneamente, y despues tecla letra d) y la pantalla nos muestra lo siguiente, volviendo a la sesion anterior:

[detached]

root@khamul:~#

Donde podemos recuperar otra sesion, como ejemplo, la del "permanentemente en pruebas" NodoLomaw (http://wiki.buenosaireslibre.org/NodoLomaw), un humilde TP-Link TL-MR3020:

root@khamul:~# screen -r 17257

BaleroRodante GNU/Linux Nodo Lomaw

http://wiki.buenosaireslibre.org/BaleroRodante

root@lomaw:~#

[ khamul ][ (0*$bash) ][2013-05-29 21:59]

(Volvemos a salir pero dejando funcionando la sesion con "C-a d" y la pantalla nos muestra lo siguiente, volviendo a la sesion anterior, como con el otro ejemplo)

[detached]

root@khamul:~#

Ponerle "titulo" a una consola virtual

screen -t

Remover las consolas virtuales "muertas" o no recuperables

screen -wipe

Enviar un comando a una consola virtual en funcionamiento

screen -X

Todo el comportamiento de SCREEN puede personalizarse totalmente, ya sea editando el archivo "/etc/screenrc" o en el HOME del usuario, el archivo ".screenrc" propio. Pueden encontrar ejemplos de configuraciones en "/etc/screenrc" y tambien en "/etc/etcscreenrc", donde obviamente podemos implementar ACLs de acceso y uso y demas yerbas...

Realmente es una herramienta muy pero que muy comoda para el trabajo de todos los dias, donde ya no nos tenemos que preocupar mas de si la conexion se pierde, que si no tengo disponibilidad de energia o de que si tardo porque, parafraseando a OSiUX (www.osiux.com.ar) "Dame una consola y conquistare al mundo"... Y seguir disfrutando de nuestros "sombreros llenos de cielo"

Y si tenes algun ¡WTF! puedo darme el lujo de responder ¡RTFM! :P

Hace sesenta años, si salias a la calle sin sombrero era obvio que eras un tanto excentrico. Hoy en dia, si salis a la calle con sombrero es obvio que estas mas loco que una cabra, La razon de que sea asi es que los fabricantes de champu tienen mejores departamentos de marketing que los sombrereros. No obstante lo cual no me privo de usar mi sombrero las veces que lo desee...

Hace sesenta años, si tenias acceso a una computadora, trabajabas directamente sobre la terminal fisicamente. Hoy en dia, si tenes acceso a una computadora lo mas comun es que sea via remota, aunque fisicamente estes en la misma locacion. No parece mucho, pero es lo que hay, y que mejor que sacarle el maximo provecho posible a SSH conjuntamente con SCREEN...

Teniendo en cuenta que PuTTY permite ser instalado en una variedad muy grande de dispositivos (celulares, PDAs, tablets, televisores, laptops y otras computadoras), y desde ahi llegar a la consola remota que estamos queriendo administrar, que mejor que poder recuperar nuestra sesion TELNET o SSH y continuar en lo que estabamos...

El comando SCREEN, es un manejador de pantalla con emulacion VT100/ANSI, ideal para dejar nuestras sesiones, remotas o no, funcionando tranquilamente y no perder los resultados para una consulta posterior (del buffer de la consola, claro esta).

El manual del comando tiene una pagina muy completa del mismo, desde como guardar un log (bitacora) de la consola remota, a como cambiarle el titulo de la ventana, pasando por dividir la consola en dos partes, o saber como copiar y pegar entre consolas virtuales. Vamos, que "esta todo pago", solo hace falta leerlo un rato para darnos cuenta que realmente esto es un producto muy bueno y de extrema calidad...

Para abandonar la sesion virtual, pero sin cerrar la consola remota, accedemos a una lista de comandos, que como bien nos documenta el manual, empiezan por "C-a" (lease tecla funcion CONTROL y tecla letra a simultaneamente, de ahora en adelante) y "algo mas" que es el comando dentro de SCREEN, como los ejemplos siguientes, pero sin limitarnos a solo estos:

Listar las consolas virtuales funcionando

screen -ls (o tambien -list)

vampii@khamul:~$ screen -ls

No Sockets found in /home/vampii/.screen.

vampii@khamul:~$

En el caso anterior, el usuario no tiene ninguna sesion remota iniciada, en el ejemplo siguiente, el todopoderoso root tiene tres:

root@khamul:~# screen -ls

There are screens on:

17480.pts-1.khamul (Attached)

17253.pts-1.khamul (Detached)

17257.pts-1.khamul (Detached)

3 Sockets in /root/.screen.

root@khamul:~#

Recuperar una sesion previa

screen -r

root@khamul:~# screen -r 17253

Aca recuperamos la sesion invocada, solo a modo de muestra, capture esto, recordemos que puede ser cualquier sesion remota, en este caso dentro del venerable NodoGlaurung (http://wiki.buenosaireslibre.org/NodoGlaurung), mientras suena "Susi Cadillac" de Pappo de fondo:

.8c .O@O C@C C@c :@O :@@@o :@@: C@c .@8 O@. c@@@@@O .8@: .88 C@: c@o c@@@@@@@8. .8@. o@c :@C .8C o@@@@@@@@@@. c@o .@C 8O 88 C@@@@CCCO@@@@c 88 O8 C8. C8. O@@@@@ @@@@@o C8 C8 C8. o8. @@@@@@@oooo@@@@@@O O8 O8 C8. o8. @@@@@@@@@@@@@@@@@@ :@C .8O 88 O8 @@@@@@@@@@@@@@@@@@. O@: c@o .@C .8C .@@@@@@@@@@@@@@@@@@: O@o 8@. o@c :@o :@@@@@@@@@@@@@@@@@@: O@o o@o 88 C@: c@@@@@@@@@@@@@@@@@@: o@@c c@O o@o .@8 c@@@@@@@@@@@@@@@@@@o o@@o c@8 .@8 o@c @@@@@@@@@@@@@@@@@@@@@@c c@8 8@: .@8 O@@@@@@@@@@@@@@@@@@O O@O O@c O@: O@@@@@@@@@@@@@@@@@@O c@@c O@o o@o 8@@@@@@@@@@@@@@@@@@O c@@o .8@c c@O 8@@@@@@@@@@@@@@@@@@8 C@@o c@8. c@O @@@@@@@@@@@@@@@@@@@@ .o@@8: O@O c@O c@@@@@@@@@@@@@@@@@@@@:o8@@O: c@@: C@O 8@@@@@@@@@@@@@@@@@@@@8C: c@@o O@oObelisco GNU/Linux Nodo Glaurung

http://wiki.buenosaireslibre.org/Obelisco

root@glaurung:~#

[ khamul ][ (0*$bash) ][2013-05-29 21:52 ]

Salimos pero dejando funcionando la sesion con "C-a d" (tecla funcion CONTROL y tecla letra a simultaneamente, y despues tecla letra d) y la pantalla nos muestra lo siguiente, volviendo a la sesion anterior:

[detached]

root@khamul:~#

Donde podemos recuperar otra sesion, como ejemplo, la del "permanentemente en pruebas" NodoLomaw (http://wiki.buenosaireslibre.org/NodoLomaw), un humilde TP-Link TL-MR3020:

root@khamul:~# screen -r 17257

.8c .O@O C@C C@c :@O :@@@o :@@: C@c .@8 O@. c@@@@@O .8@: .88 C@: c@o c@@@@@@@8. .8@. o@c :@C .8C o@@@@@@@@@@. c@o .@C 8O 88 C@@@@CCCO@@@@c 88 O8 C8. C8. O@@@@@ @@@@@o C8 C8 C8. o8. @@@@@@@oooo@@@@@@O O8 O8 C8. o8. @@@@@@@@@@@@@@@@@@ :@C .8O 88 O8 @@@@@@@@@@@@@@@@@@. O@: c@o .@C .8C .@@@@@@@@@@@@@@@@@@: O@o 8@. o@c :@o :@@@@@@@@@@@@@@@@@@: O@o o@o 88 C@: c@@@@@@@@@@@@@@@@@@: o@@c c@O o@o .@8 c@@@@@@@@@@@@@@@@@@o o@@o c@8 .@8 o@c @@@@@@@@@@@@@@@@@@@@@@c c@8 8@: .@8 O@@@@@@@@@@@@@@@@@@O O@O O@c O@: O@@@@@@@@@@@@@@@@@@O c@@c O@o o@o 8@@@@@@@@@@@@@@@@@@O c@@o .8@c c@O 8@@@@@@@@@@@@@@@@@@8 C@@o c@8. c@O @@@@@@@@@@@@@@@@@@@@ .o@@8: O@O c@O c@@@@@@@@@@@@@@@@@@@@:o8@@O: c@@: C@O 8@@@@@@@@@@@@@@@@@@@@8C: c@@o O@o

BaleroRodante GNU/Linux Nodo Lomaw

http://wiki.buenosaireslibre.org/BaleroRodante

root@lomaw:~#

[ khamul ][ (0*$bash) ][2013-05-29 21:59]

(Volvemos a salir pero dejando funcionando la sesion con "C-a d" y la pantalla nos muestra lo siguiente, volviendo a la sesion anterior, como con el otro ejemplo)

[detached]

root@khamul:~#

Ponerle "titulo" a una consola virtual

screen -t

Remover las consolas virtuales "muertas" o no recuperables

screen -wipe

Enviar un comando a una consola virtual en funcionamiento

screen -X

Todo el comportamiento de SCREEN puede personalizarse totalmente, ya sea editando el archivo "/etc/screenrc" o en el HOME del usuario, el archivo ".screenrc" propio. Pueden encontrar ejemplos de configuraciones en "/etc/screenrc" y tambien en "/etc/etcscreenrc", donde obviamente podemos implementar ACLs de acceso y uso y demas yerbas...

Realmente es una herramienta muy pero que muy comoda para el trabajo de todos los dias, donde ya no nos tenemos que preocupar mas de si la conexion se pierde, que si no tengo disponibilidad de energia o de que si tardo porque, parafraseando a OSiUX (www.osiux.com.ar) "Dame una consola y conquistare al mundo"... Y seguir disfrutando de nuestros "sombreros llenos de cielo"

Y si tenes algun ¡WTF! puedo darme el lujo de responder ¡RTFM! :P

Etiquetas:

bsd,

Centrux,

consola,

curiosidades,

Hp Jornada,

informatico,

linux,

redeslibres,

seguridad,

slackware,

tics,

viajes

27 junio 2013

RIP: A Remix Manifesto con subtítulos en español

Hace poco les contábamos de la llegada a la TV por cable local del documental RIP: A Remix Manifesto, dirigido por el ciberactivista y cineasta Brett Gaylor. La película gira en torno a Girl Talk,

una estrella del mash-up cuyo trabajo resulta ilegal desde el punto de

vista tradicional del derecho de autor. Tratando de entender cómo esto

puede ser así, teniendo en cuenta que a lo largo de la historia la

cultura siempre se basó en creaciones anteriores, en el film el director

entrevista a personalidades como Lawrence Lessig de Creative Commons, Gilberto Gil, y el escritor Cory Doctorow, entre otros.

Si todavía no vieron la película, pueden descargarla entera desde el siguiente link (ha sido publicada bajo licencia CC BY-NC-SA 3.0). Es una captura que hicimos de la transmisión y que incluye los subtítulos.

RIP: A Remix Manifesto (739 MB con subtítulos en español)

Siguiendo con el espíritu open-souce del documental (muchos segmentos fueron creados por diferentes personas que contribuyeron a través del sitio Open Source Cinema), sería interesante que alguien en la comunidad subtituladora de la web utilice esta captura para armar el archivo .SRT sincronizado con la versión en Xvid de alta definición que se encuentra disponible en las redes de BitTorrent.

Tomado de: http://www.zonaindie.com.ar/rip-a-remix-manifesto-con-subtitulos-en-espanol

Si todavía no vieron la película, pueden descargarla entera desde el siguiente link (ha sido publicada bajo licencia CC BY-NC-SA 3.0). Es una captura que hicimos de la transmisión y que incluye los subtítulos.

RIP: A Remix Manifesto (739 MB con subtítulos en español)

Siguiendo con el espíritu open-souce del documental (muchos segmentos fueron creados por diferentes personas que contribuyeron a través del sitio Open Source Cinema), sería interesante que alguien en la comunidad subtituladora de la web utilice esta captura para armar el archivo .SRT sincronizado con la versión en Xvid de alta definición que se encuentra disponible en las redes de BitTorrent.

Tomado de: http://www.zonaindie.com.ar/rip-a-remix-manifesto-con-subtitulos-en-espanol

26 junio 2013

BitTorrent lanza su servicio SoShare que te deja mandar archivos mayores a 1TB gratis

BitTorrent ha lanzado la beta pública de su servicio llamado SoShare

que le permitiría a los usuarios transferir archivos arriba de 1TB de

manera gratuita, además servicio estaría basado en el protocolo

BitTorrent.

Según explican, la idea de SoShare

surgió por parte del equipo de BitTorrent ya que en el trabajo diario

tenían que enviar archivos de gran tamaño y los servicios existentes

como el correo electrónico u otros servicios de almacenamiento en la

nube tienen un límite, mientras que SoShare no.

Hay algunos detalles en el servio, como

el hecho de que en efecto puedes mandar archivos de más de un Tera pero

teniendo que dividirlos, además los archivos se quedan almacenados

hasta por un mes, aunque puedes darlos de baja antes. En este caso

SoShare te muestra una suerte de recibo con los datos del archivo

enviado.

Además las personas que reciben tus

archivos no tendrían que crear una cuenta en el servicio para poder

bajarlos, por otro lado puedes crear un link público en caso de que

quieras compartir el archivo en redes sociales. SoShare está pensado

para los profesionales de los medios que quieran mandar archivos pesados

como videos, música, gráficos y más.

Vía: The Next Web

Tomado de: http://conecti.ca/2013/02/15/bittorrent-lanza-su-servicio-soshare-que-te-deja-mandar-archivos-mayores-a-1tb-gratis/

Etiquetas:

bsd,

celulares,

informatico,

linux,

redeslibres,

sociedad,

tics

25 junio 2013

Abstrayendo WebSockets SSL

Ahora que la W3C y el IETF están cerrando la normalización de toda la

implementación de websockets, no cabe duda de que el futuro RFC6455

está siendo cada vez más utilizado en multitud de plataformas donde la

experiencia de usuario es un plus más sobre su oferta de servicios.

El protocolo implementado ya en todos los navegadores permite unas nuevas líneas de comunicación cliente-servidor bidireccionales que desde el punto de vista de la seguridad se deben tener en cuenta. Además, desde la administración de sistemas (que es lo que toco), sí existe la responsabilidad de diseñar una buena arquitectura que ayude a la seguridad de todo el conjunto aunque al final uno queda a merced del buen código del propio desarrollo.

Mirando desde el lado del cliente ya existen en la red ciertos documentos (véase Shekyan Toukharian – Hacking Websocket Slides) de cómo cualquier ejecución no autorizada sobre protocolos embebidos en el navegador, como puede ser javascript, pueden lanzar comunicaciones que vayan por estos canales bidireccionales que proporciona los websockets en background. Todo ello sin el conocimiento del usuario.

Por otro lado, desde el punto de vista del servidor, la perspectiva puede ser otra.

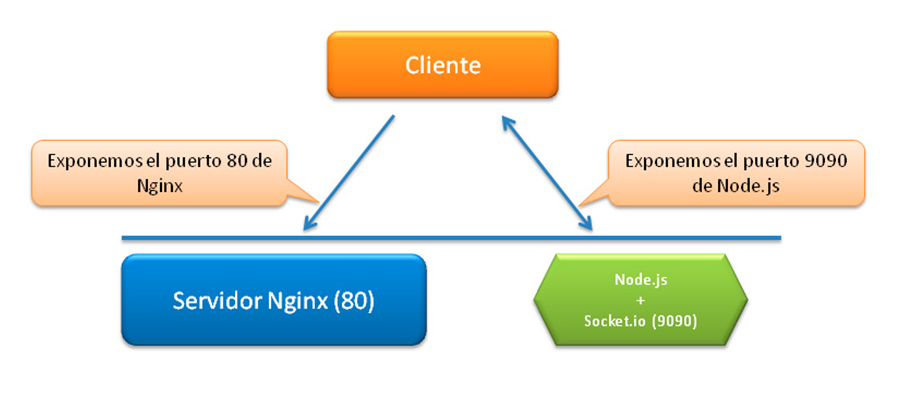

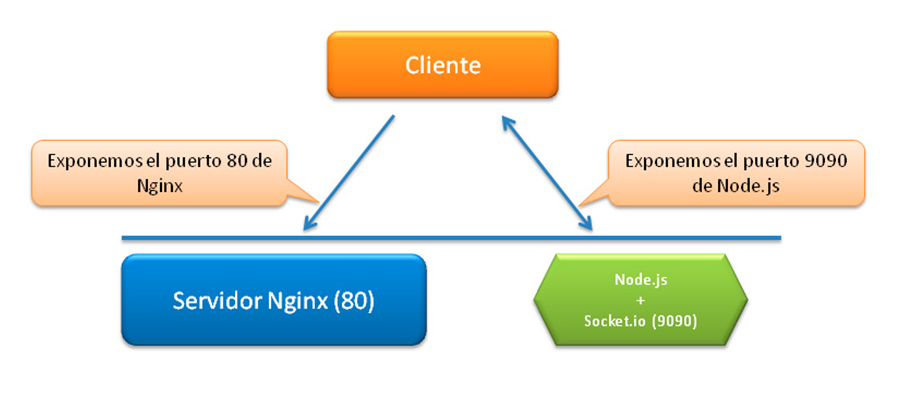

Como la comunicación entre el cliente (navegador) y el servidor es necesariamente directa para mantener esos canales, ciertas instalaciones acaban exponiendo sus servidores sobre los que se soportan los websockets. Realmente esto no sería mayor problema si se realizase correctamente pero sí que lo puede ser cuando dicha exposición, para permitir la comunicación, conlleva que el backend quede alcanzado desde fuera para que los navegadores, y desde ese momento todo Internet, puedan acceder a él.

Los inconvenientes son dos muy claros:

Realmente hay cientos de arquitecturas pero para hoy vamos a elegir como ejemplo Nginx con Node.js y Sockect.io.

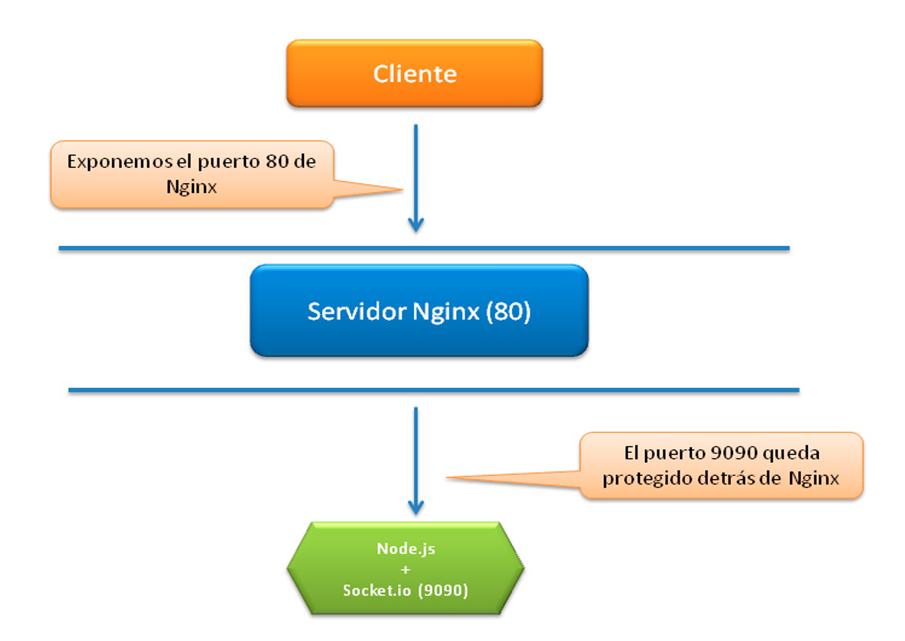

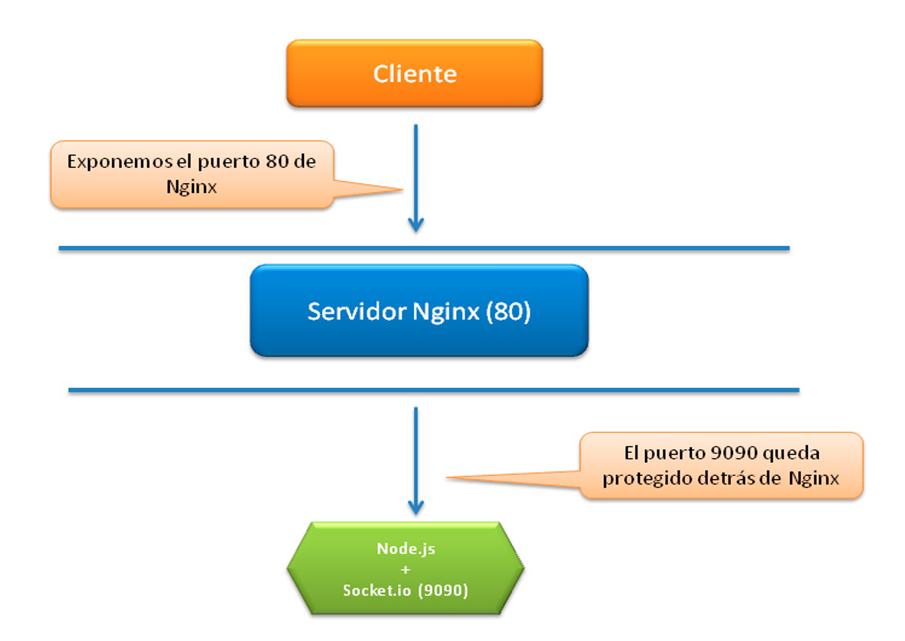

Las implementaciones de Socket.io son sencillas. Es autocontenido y el trabajo con sockets del propio Socket.io permite que se pueda optar por un acceso directo contra el puerto del Node.js. No obstante, si el despliegue de Node.js lo hacemos desde el backend (por un tema de intercomunicación y escalabilidad) exponemos un servicio que tal vez no era necesario. La alternativa tal vez podría ser optar por “encapsular”, y por tanto abstraer el acceso al Node.js a través de un segundo dominio y gracias a un nginx por ejemplo.

Nginx nos permite también una exquisita creación de hilos en caso de picos y nos proporciona un buen nivel de abstracción para websockets desde su versión 1.3.x (que no recomiendo porque anda con algún importante bug de seguridad). Así que nos metemos en la 1.4.1 ya que las versiones anteriores no soportan estas comunicaciones.

El proceso es sencillo. Únicamente vamos a necesitar un nombre de dominio adicional a nuestra config (si ya hubiera una). Esto nos permite de forma muy sencilla desmarcarnos del resto de funciones que esté realizando nginx (web, vídeo, etc etc) y usar la funcionalidad de websockets únicamente para ese nombre de dominio (servers en nginx).

Tenemos que crear un upstream para el control de los backends y creamos sock.midominio.es

Al final la implementación sería algo como:

Varias anotaciones:

Evidentemente es posible configurarlo sobre SSL sin problemas:

Ahora en la configuración de vuestro desarrollo deberéis conectar sobre https.

En nuestro entorno de pruebas ha ido de maravilla aunque siempre habrá alguien que podrá apuntar más datos interesantes sobre estas arquitecturas. En ese caso, bienvenido sea.

(Puedes seguirnos en Twitter: @SecurityArtWork)

Tomado de: http://www.securityartwork.es/2013/06/13/abstrayendo-websockets-ssl/

El protocolo implementado ya en todos los navegadores permite unas nuevas líneas de comunicación cliente-servidor bidireccionales que desde el punto de vista de la seguridad se deben tener en cuenta. Además, desde la administración de sistemas (que es lo que toco), sí existe la responsabilidad de diseñar una buena arquitectura que ayude a la seguridad de todo el conjunto aunque al final uno queda a merced del buen código del propio desarrollo.

Mirando desde el lado del cliente ya existen en la red ciertos documentos (véase Shekyan Toukharian – Hacking Websocket Slides) de cómo cualquier ejecución no autorizada sobre protocolos embebidos en el navegador, como puede ser javascript, pueden lanzar comunicaciones que vayan por estos canales bidireccionales que proporciona los websockets en background. Todo ello sin el conocimiento del usuario.

Por otro lado, desde el punto de vista del servidor, la perspectiva puede ser otra.

Como la comunicación entre el cliente (navegador) y el servidor es necesariamente directa para mantener esos canales, ciertas instalaciones acaban exponiendo sus servidores sobre los que se soportan los websockets. Realmente esto no sería mayor problema si se realizase correctamente pero sí que lo puede ser cuando dicha exposición, para permitir la comunicación, conlleva que el backend quede alcanzado desde fuera para que los navegadores, y desde ese momento todo Internet, puedan acceder a él.

Los inconvenientes son dos muy claros:

- No es posible la aplicación eficiente de reglas cuando son los navegadores de móviles, navegadores de portátiles y n-mil dispositivos de internet los que tienen que acceder al server vía websockets.

- Multitud de servidores necesitan de extensiones no instaladas en los ISPs para su uso.

Realmente hay cientos de arquitecturas pero para hoy vamos a elegir como ejemplo Nginx con Node.js y Sockect.io.

Las implementaciones de Socket.io son sencillas. Es autocontenido y el trabajo con sockets del propio Socket.io permite que se pueda optar por un acceso directo contra el puerto del Node.js. No obstante, si el despliegue de Node.js lo hacemos desde el backend (por un tema de intercomunicación y escalabilidad) exponemos un servicio que tal vez no era necesario. La alternativa tal vez podría ser optar por “encapsular”, y por tanto abstraer el acceso al Node.js a través de un segundo dominio y gracias a un nginx por ejemplo.

Nginx nos permite también una exquisita creación de hilos en caso de picos y nos proporciona un buen nivel de abstracción para websockets desde su versión 1.3.x (que no recomiendo porque anda con algún importante bug de seguridad). Así que nos metemos en la 1.4.1 ya que las versiones anteriores no soportan estas comunicaciones.

El proceso es sencillo. Únicamente vamos a necesitar un nombre de dominio adicional a nuestra config (si ya hubiera una). Esto nos permite de forma muy sencilla desmarcarnos del resto de funciones que esté realizando nginx (web, vídeo, etc etc) y usar la funcionalidad de websockets únicamente para ese nombre de dominio (servers en nginx).

Tenemos que crear un upstream para el control de los backends y creamos sock.midominio.es

Al final la implementación sería algo como:

upstream websockets_nodejs {

server backend:9090;

}

server {

listen 80;

server_name sock.midominio.es;

root /usr/local/app/sock/app/webroot;

keepalive_timeout 512;

location / {

proxy_pass http://websockets_nodejs;

proxy_redirect off;

proxy_http_version 1.1;

proxy_set_header Host $http_host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

}

}

- server backend:9090: backend es un nombre de /etc/hosts y 9090 es el puerto por defecto donde se levanta nodejs.

- keepalive_timeout: mejor corto que largo por tema de recursos pero si el código no es capaz de controlar la conexión es posible indicar un número superior para evitar algunos comportamientos anómalos.

- El resto de líneas son de manual. Únicamente faltaría indicar en nuestro desarrollo como acceder al server que gestiona los websockets indicando nuestro nuevo dominio y si, todo por el puerto 80.

Evidentemente es posible configurarlo sobre SSL sin problemas:

upstream websockets_nodejs {

server backend:9090;

}

server {

listen 443;

server_name sckts.midominio.es;

root /usr/local/app/sock/app/webroot;

index index.php;

keepalive_timeout 512;

ssl on;

ssl_certificate /etc/nginx/server.crt;

ssl_certificate_key /etc/nginx/server.key;

ssl_session_timeout 5m;

ssl_protocols SSLv2 SSLv3 TLSv1;

ssl_ciphers ALL:!ADH:!EXPORT56:RC4+RSA:+HIGH:+MEDIUM:+LOW:+SSLv2:+EXP;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://websockets_nodejs;

proxy_redirect off;

proxy_http_version 1.1;

proxy_set_header Host $http_host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

}

}

En nuestro entorno de pruebas ha ido de maravilla aunque siempre habrá alguien que podrá apuntar más datos interesantes sobre estas arquitecturas. En ese caso, bienvenido sea.

(Puedes seguirnos en Twitter: @SecurityArtWork)

Tomado de: http://www.securityartwork.es/2013/06/13/abstrayendo-websockets-ssl/

Etiquetas:

bsd,

consola,

informatico,

linux,

redeslibres,

seguridad,

tics

24 junio 2013

Diez libros libres sobre tecnología en castellano que debes copiar

Y leer. De nada sirve acumular libros y libros

electrónicos si quedarán recluidos en un oscuro directorio de tu sistema

operativo. Planea tus lecturas, organiza tu tiempo, evita abrumarte...

Pero no nos desviemos del tema: quiero ofrecerte una recopilación de diez trabajos de excelencia relacionadas con asuntos tecnológicos, que son de libre distribución y están escritos/traducidos en/al castellano. En orden cronológico, aquí los tienen.

Nota 1: La frase "libros libres" debiera ser un pleonasmo, una redundancia, desafortunadamente no es así.

Nota 2: Esta lista dista mucho de ser definitiva --ninguna lo es--, así que sus recomendaciones de "libros libres" en los comentarios son bienvenidas. Tal vez emerja una interesante lista de libros sobre arte, novelas, ciencia ficción, una segunda parte de tecnología, qué sé yo, todos libros de libre distribución.

Nota 3: Descargar es copiar. Copia y comparte estos libros. Copiar es cultura.

Tomado de: http://alt1040.com/2011/04/10-libros-libres-sobre-tecnologia-en-castellano-que-debes-descargar

Pero no nos desviemos del tema: quiero ofrecerte una recopilación de diez trabajos de excelencia relacionadas con asuntos tecnológicos, que son de libre distribución y están escritos/traducidos en/al castellano. En orden cronológico, aquí los tienen.

1 Activismo Digital y Telemático

- Autor(es): Xabier Barandiaran y Metabolik BioHacklab

- Año: 2003

- Páginas: 26

- Licencia: Creative Commons “Reconocimiento-NoComercial CompartirIgual”.

- Palabras clave: Activismo (digital y telemático), ciberespacio, guerrilla de la comunicación, política, nuevos movimientos sociales, poder.

- Extracto:

Señoras y señores, bienvenidos al ciberespacio, un país transnacional, territorio multidimensional, poblado de máquinas, humanos y ciborgs, alimentado por imágenes, construido por códigos, atravesado por el flujo de signos. Un espacio no cartesiano, rizomático cuyas fronteras son las interfaces, los bienes escasos, la atención y el tiempo.

2 Internet, Hackers y Software Libre

- Autor(es): Bruce Sterling et al.

- Año: 2004

- Páginas: 242

- Licencia: "Se autoriza la reproducción total o parcial de todas las traducciones de Carlos Gradin, siempre y cuando sea sin fines de lucro".

- Palabras clave: Software Libre, Criptografía, Activismo, Hackers, Cultura hacker, Ciberpunk, Copyright

- Extracto:

En primer lugar, la red [Internet] no tendría autoridad central. Además, sería diseñada desde el principio para operar incluso hecha pedazos.

3 Copia este libro

- Autor(es): David Bravo

- Año: 2005

- Páginas: 144

- Licencia: Creative Commons: "Reconocimiento-NoComercial SinObraDerivada"

- Palabras clave: Propiedad intelectual, P2P, MP3, SGAE

- Extracto:

Mientras tanto, en las paredes de las calles han aparecido gritos anónimos de los amenazados y que dicen lo que los telediarios callan: “Vuestro fallido modelo de negocio no es mi problema”

4 Planeta Web 2.0

- Autor(es): Cristóbal Cobo y Hugo Pardo Kuklinski

- Año: 2007

- Páginas: 162

- Licencia: Creative Commons “Reconocimiento-NoComercial SinObraDerivada”.

- Palabras clave: Web 2.0, Inteligencia colectiva, Darwinismo digital, Medios fast food, Web Semántica

- Extracto:

Salvo Linux y otras escasas alternativas, hasta hoy la industria del software computacional se enfrentaba casi con exclusividad a un modelo de negocio de paquetes con derechos propietarios y venta bajo el régimen de obsolescencia planificada.

5 Los piratas son los padres

- Autor(es): Richard Stallman et al. (Libro colectivo.)

- Año: 2008

- Páginas: 118

- Licencia: Creative Commons "Reconocimiento CompartirIgual"

- Palabras clave: P2P, copia digital, copyright, cultura,

- Nota: Algunos de los textos no están en castellano

- Extracto:

Los que quieren dividirnos para dominarnos emplean la palabra “pirata” como propaganda para insultar a los que comparten. Con esa palabra declaran que ayudar a tu prójimo es como atacar barcos. Yo tengo otra opinión: compartir es la base de la sociedad, y atacar el compartir es atacar la sociedad. No llamemos a los que comparten “piratas” sino “buenos ciudadanos”.

6 Código Fuente: La Remezcla

- Autor(es): Colectivo ZEMOS98

- Año: 2009

- Páginas: 288

- Licencia: Creative Commons "Reconocimiento CompartirIgual"

- Palabras clave: Tecnología, Arte, Medios

- Extracto:

Estas tecnologías creadas por el ser humano no son sólo extensiones del organismo, de su cuerpo, también se convierten en amputaciones sobre este cuerpo; es decir, cada vez que el ser humano sufre un cambio de adaptación como consecuencia de la creación de una nueva tecnología o medio, ocurre una experiencia dolorosa en el organismo.

7 Propiedad intelectual, nuevas tecnologías y libre acceso a la cultura

- Autor(es): Javier de la Cueva et al.

- Año: 2008

- Páginas: 347

- Licencia: Creative Commons “Reconocimiento-NoComercial CompartirIgual”.

- Palabras clave: Propiedad intelectual, arte, nuevas tecnologías, copyright, copyleft

- Extracto:

[...] creo que el tema de la propiedad intelectual ya no es relevante, si bien seguimos discutiendo sobre propiedad intelectual, y quiero matizar esta afirmación: la propiedad intelectual no es relevante desde el momento en que tenemos un medio, que es el de Internet, donde es absolutamente imposible dotar al Derecho de propiedad intelectual de eficacia.

8 Contra el copyright

- Autor(es): Wu Ming I et al.

- Año: 2008

- Páginas: 99

- Licencia: "Se permite la copia, ya sea de uno o más artículos completos de esta obra —excepto cuando se indique lo contrario— o del conjunto de la edición, en cualquier formato, siempre y cuando no se haga con fines de lucro, no se modifique el contenido de los textos, se respete su autoría y esta nota se mantenga."

- Palabras clave: Propiedad intelectual, arte, nuevas tecnologías, copyright, copyleft

- Extracto:

Un vasto movimiento de protesta y transformación social se extiende en la actualidad en gran parte del planeta [...] Va montado sobre las últimas innovaciones tecnológicas. Le quedan cortas las definiciones acuñadas por sus adversarios. Pronto será imparable y la represión nada podrá contra él. Es lo que el poder económico llama “piratería”. Es el movimiento real que suprime el estado actual de las cosas.

9 Guía práctica sobre Software Libre

- Autor(es): Fernando da Rosa y Federico Heinz

- Año: 2009

- Páginas: 110

- Licencia: "Esta publicación puede ser total o parcialmente fotocopiada, reproducida, almacenada en un sistema de recuperación o transmitida en cualquier forma o por cualquier medio, o adaptada a las necesidades locales sin fines de lucro. Todas las formas de reproducción, adaptación y/o traducción por medios mecánicos o electrónicos deberán indicar como fuente de origen a UNESCO y los autores que correspondan. La notificación de cualquier reproducción, traducción o adaptación deberá ser enviada a UNESCO junto con una copia del documento o una dirección electrónica donde fue almacenado."

- Palabras clave: Software libre, América Latina, Caribe, Migración tecnológica

- Extracto:

Para ser considerado libre, un programa debe ser distribuido de tal modo que el usuario pueda, entre otras cosas, estudiar el modo de funcionamiento del programa, adaptarlo a sus necesidades y distribuir, bajo las mismas condiciones, programas derivados.

10 Cultura Libre

- Autor(es): Lawrence Lessig | Traducción: Antonio Córdova (Elastico.net)

- Año: 2009

- Páginas: 110

- Licencia: Creative Commons: "Reconocimiento-NoComercial CompartirIgual"

- Palabras clave: Propiedad intelectual, Innovación tecnológica, Cultura, Creatividad

- Extracto:

La tecnología que preservaba el equilibrio de nuestra historia –-entre los usos de nuestra cultura que eran libres y aquellos que tenían lugar solamente tras recibir permiso-– ha sido destruida. La consecuencia es que cada vez más somos menos una cultura libre y más una cultura del permiso.Imagen: Valentina_A

Nota 1: La frase "libros libres" debiera ser un pleonasmo, una redundancia, desafortunadamente no es así.

Nota 2: Esta lista dista mucho de ser definitiva --ninguna lo es--, así que sus recomendaciones de "libros libres" en los comentarios son bienvenidas. Tal vez emerja una interesante lista de libros sobre arte, novelas, ciencia ficción, una segunda parte de tecnología, qué sé yo, todos libros de libre distribución.

Nota 3: Descargar es copiar. Copia y comparte estos libros. Copiar es cultura.

Tomado de: http://alt1040.com/2011/04/10-libros-libres-sobre-tecnologia-en-castellano-que-debes-descargar

Etiquetas:

argentina,

ciencia,

informatico,

redeslibres,

seguridad,

sociedad,

tics

23 junio 2013

Guía para empezar a usar Tor

The Onion Router, más conocido como Tor, es una herramienta que busca salvaguardar nuestra identidad en la red.

En esta breve guía daremos una referencia sobre el uso sencillo de una red que garantiza un buen nivel de privacidad en nuestras conexiones. En esta ocasión queremos ofrecer los pasos más básicos para su empleo.

En esta breve guía daremos una referencia sobre el uso sencillo de una red que garantiza un buen nivel de privacidad en nuestras conexiones. En esta ocasión queremos ofrecer los pasos más básicos para su empleo.

Navegación segura con Tor: Primeros pasos

De manera recurrente, el protocolo Tor salta a

primera línea de la información generalista casi siempre de manera

negativa. Se habla de el uso menos ejemplar de esta red, como si el

comportamiento delictivo fuera inherente no de los individuos sino de

los instrumentos que emplean, y esto suele servir como excusa para los

que pretenden erigirse en guardianes de una seguridad que siempre

termina amparando algún negocio o intento de control ciudadano.

Frivolizar a propósito de la web profunda y sacar algún ejemplo de

pedófilos o narcotraficantes parece ser excusa suficiente para los que

recurren al argumento de la seguridad para justificar la censura o el espionaje.

Sin la colaboracion de una serie de organizaciones e individuos,

que ceden parte de su ancho de banda para encaminar las comunicaciones,

esta red no sería posible. Cada vez somos más conscientes de que

entidades gubernamentales y empresas acechan nuestras comunicaciones con

diversos fines. Legislaciones como CISPA, podrían significar el fin de toda clausula de privacidad en empresas cuya razón social esté radicada en Estados Unidos, lo que significa prácticamente su totalidad.

Las inquietudes a propósito de noticias acerca de cómo nuestras

comunicaciones pueden ser intervenidas se han visto reflejadas en

muchos comentarios de nuestros lectores que apuntaban en la dirección

de proteger su privacidad. Partiendo de la idea de ofrecer unas pautas

sencillas para añadir una capa extra de protección y anonimato a

nuestras comunicaciones hemos pensado en ofrecer esta pequeña guía. En

ella emplearemos el paquete que incluye un navegador integrado y todas las herramientas esenciales.

Instalando Tor

La característica que hace más atractivo el uso de Tor es su capacidad

de ofrecernos un nivel de anonimato a través de una red bastante grande

sin demasiadas complejidades técnicas. La idea es que cualquier persona sin excesivos conocimientos técnicos pueda utilizar esta red para

que sus comunicaciones se hagan difíciles de rastrear e

intervenir. Para conseguir este objetivo inicial Tor ha desarrollado un

software específico que funciona de forma integrada y sencilla.

En nuestra referencia, vamos a centrarnos en el paquete más sencillo

que se nos ofrece. El paquete integrado en una versión portable

denominada Tor Browser Bundle que puede ser empleada en los principales sistemas operativos Windows, Mac OSX 32 bit o 64 bit y Linux en versiones 32 bit y 64 bit.

La principal ventaja que nos ofrece es la posibilidad de ejecutarlo

desde cualquier lugar y poder llevarlo en nuestras memorias USB sin

tener que prestar especial atención a configuraciones u otros aspectos.

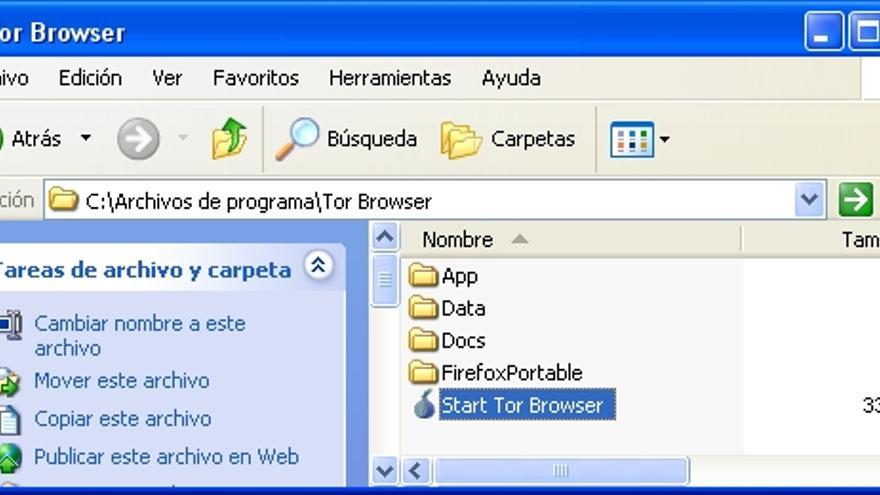

Una vez descargado Tor Browser Bundle,

nos lo descomprimirá en el directorio que prefiramos. Una vez en este,

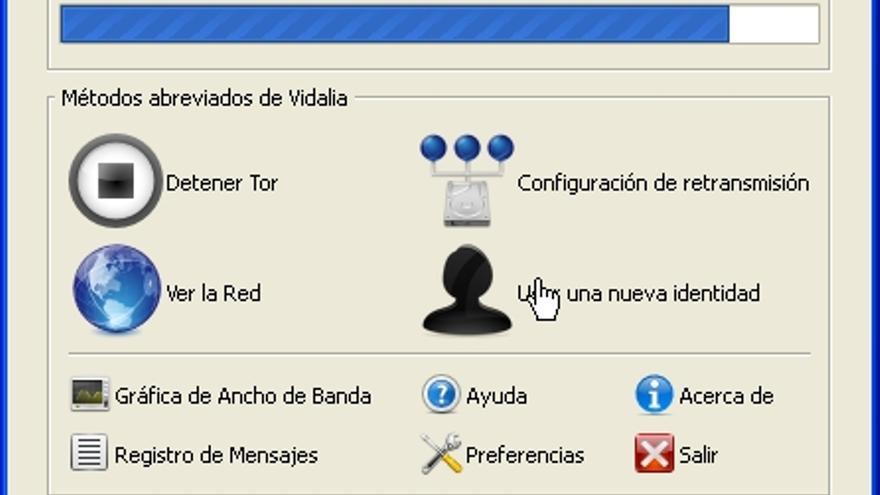

veremos una serie de directorios y un ejecutable, en Windows " Start Tor Browser". Una vez ejecutado nos despliega un panel.

Navegación segura con Tor

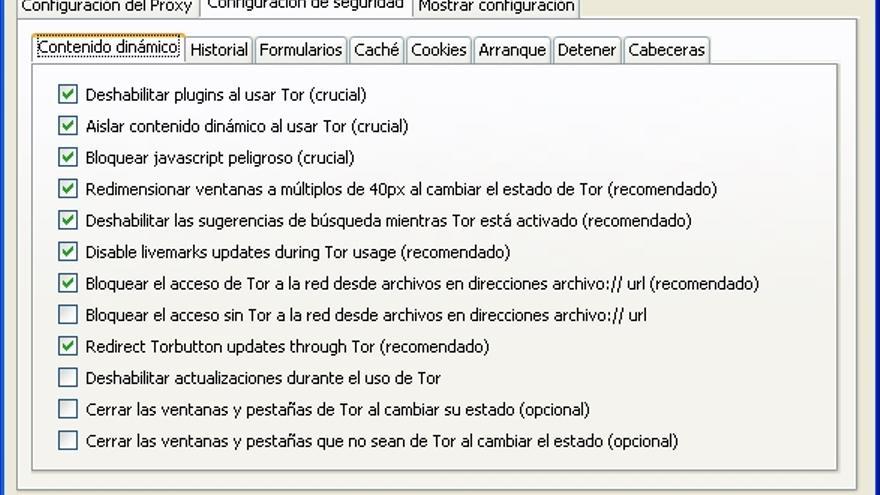

Vamos a describir el uso del navegador integrado. Este ya trae

integradas varias herramientas que emplean una versión portable de

Firefox, con el Panel de control Vidalia, HTTPS Everywhere (creado por la EFF) y NoScript, que permite bloquear JavaScript, Java y Flash. Con ellas

tendremos más que suficiente para garantizar unos niveles bastante

elevados de seguridad en nuestra navegación sin que esta se vea

entorpecida ni ralentizada.

Navegación segura con Tor 2

Navegación segura con Tor 3

Uso básico de Tor

Una vez incitado pulsado Start Tor Browser, nos

aparecerá el panel de control Vidalia. Mediante este panel tenemos

acceso a los principales componentes de esta herramienta. De forma

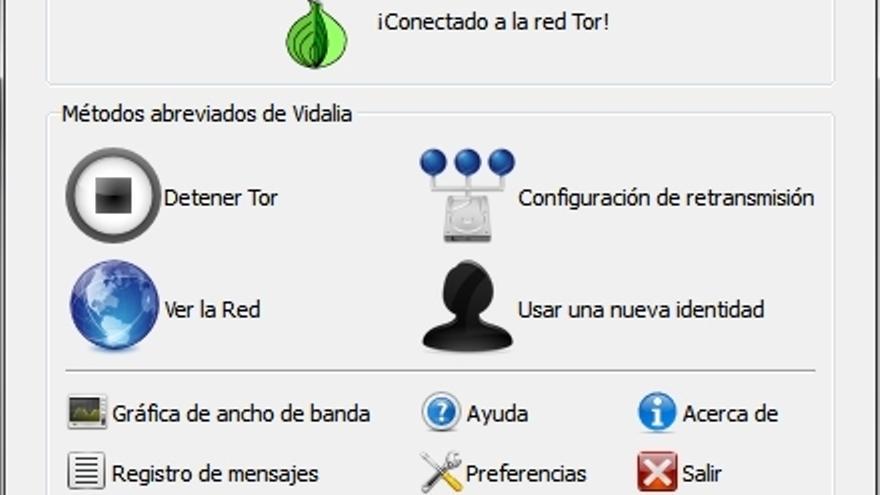

automática nos conecta a la red Tor y nos carga el navegador Firefox portable incluido con todas las características que hemos indicado.

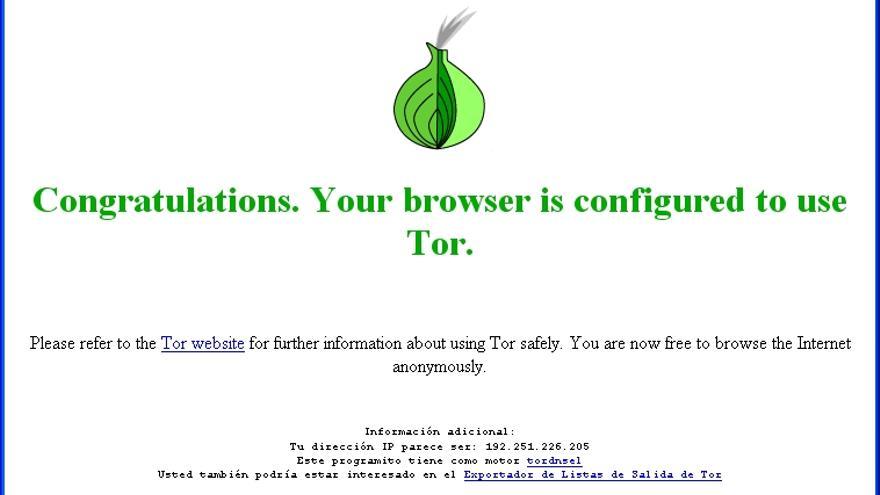

En la primera página que nos abre, veremos que se conecta a la web de Tor

que comprueba si nuestra versión es correcta y está actualizada y nos

muestra la IP que tenemos en este momento a través de su red. Desde este

momento podemos navegar sin mayor problema. A pesar de esto debemos

tener en cuenta que la mayor parte de plugins, códecs y scripts que son empleados usualmente se encuentran desabilitados por defecto , por lo que partes generalmente accesorias de las páginas que visitemos a través de esta red pueden no aparecer.

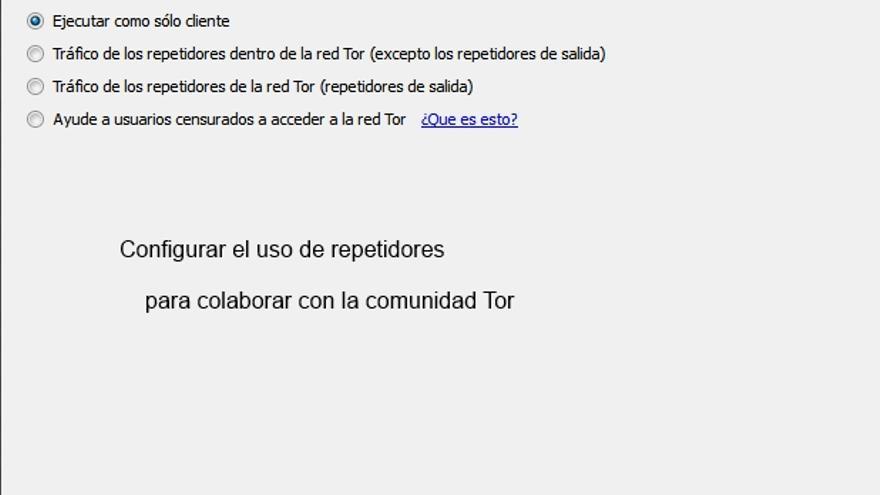

Si nos animamos, podemos variar las configuraciones prefijadas para

aumentar los niveles de filtrado o formar parte de la comunidad

aceptando ser repetidor de otros. Incluso esta versión de Tor incluye

herramientas para conocer qué pasarelas estamos empleando y qué ancho de

banda nos ofrecen. Así podemos cambiar de conexión puente y obtener una nueva IP con solo pulsar “ usar nueva identidad”. También podemos observar cuáles son y desde dónde comparten estos repetidores.

Navegación segura con Tor 4

Navegación segura con Tor 5

Las cookies son

uno de los aspectos que quizás más tengamos que tener en cuenta. Si en

nuestra navegación convencional no las hemos eliminado, la existencia de

estos elementos puede revelar nuestra identidad al ser cargadas. Lo más

recomendable es que los navegadores instalados estén configurados para

eliminarlas. En caso de duda, aplicaciones de limpieza como CCleaner las eliminarán antes de iniciar nuestra sesión con Tor.

Navegación segura con Tor 6

Las cinco reglas usando Tor

- Usar el navegador Tor. Tener especial cuidado de no salir a la hora de pulsar en ciertos enlaces. Una vez fuera del entorno asegurado por Tor volvemos a estar expuestos.

- No habilitar ni instalar ningún plugin. Por defecto envían y reciben información que puede no estar cifrada. Muchos de estos comprometen nuestra privacidad abiertamente.

- Usar las versiones seguras de todas las páginas mediante el protocolo HTTPS. Con ese encabezado deben ir siempre nuestras direcciones y si no lo brindan hay que forzarlas con HTTPS Everywhere que viene instalado en el paquete y utiliza el uso cifrado mediante HTTPS. Para comprobarlo solo hay que observar en la barra de direcciones que siempre empiecen por https://

- No abrir ningún documento descargado mientras tengamos conexión abierta. Documentos en formato DOC y PDF son muy susceptibles de contener enlaces y vulnerabilidades que pueden conectarnos a internet mediante una ruta no cubierta por Tor. La recomendación más sencilla es la de permanecer desconectados a la hora de abrir este tipo de ficheros.

- Tor emplea conexiones-puente para dificultar el rastreo de IPs. Sin embargo, el uso de Tor sí que puede ser detectado. Cuanto más intermediarios haya entre la conexión de entrada y la de salida, los saltos que da nuestro paquete de datos hasta que llega al servidor final, más difícil será detectarlo. Por ello formar parte de la red de puentes es una buena idea para facilitar a otros usuarios de la comunidad un acceso como el que queremos para nosotros mismos.

Para ampliar nuestro conocimiento

Aquí solo hemos apuntado las cuestiones más básicas. En internet

existen multitud de recursos y lugares donde se nos explica de forma muy

detallada el uso de Tor. La propia página del proyecto nos brinda las

herramientas mas básicas para su uso. Asimismo, organizaciones

activistas como la Electronic Frontier Foundation o el proyecto Security in a box nos

brindan detallados tutoriales y herramientas complementarias para tener

una experiencia más segura y controlada por nosotros mismos a propósito

de nuestra navegación.

Tomado de: http://www.eldiario.es/turing/Primeros-pasos-navegacion-segura-Tor_0_126337372.html

Etiquetas:

abuso,

argentina,

bsd,

celulares,

consola,

curiosidades,

delito,

facebook,

informatico,

ley,

linux,

redeslibres,

seguridad,

tics

22 junio 2013

Normas a la hora de sentarse a la mesa por Leonardo Da Vinci

Como

se sabe, Da Vinci, un total genio, nos ha dejado (entre muchas cosas),

un escrito conocido como el Codex Romanoff, escrito alredero de 1490. Es

un compendio, con recetas y normas de etiqueta a la hora de sentarse a

la mesa.

Como

se sabe, Da Vinci, un total genio, nos ha dejado (entre muchas cosas),

un escrito conocido como el Codex Romanoff, escrito alredero de 1490. Es

un compendio, con recetas y normas de etiqueta a la hora de sentarse a

la mesa.Dejo un listado, a ver si aprendemos a comportarnos a la hora de comer:

No te limpies las manos en el conejo.

“La costumbre de mi señor Ludovico de amarrar conejos adornados con cintas a las sillas de los convidados a su mesa, de manera que puedan limpiarse las manos impregnadas de grasa sobre los lomos de las bestias, se me antoja impropio del tiempo y la época en que vivimos. Además, cuando se recogen las bestias tras el banquete y se llevan al lavadero, su hedor impregna las demás ropas con las que se lava.”

“Tampoco apruebo la costumbre de mi señor de limpiar su cuchillo en los faldones de sus vecinos de mesa.

¿Por qué no puede, como las demás personas de la corte, limpiarlo en el mantel dispuesto con ese propósito?

Mi señora Beatriz tiene costumbres más delicadas:usa guantes blancos en sus manos y se los cambia tres veces en cada comida. Yo desearía que todos fueran como ella”

Como sentar a un asesino

”Si hay un asesinato planeado para la comida, entonces lo más decoroso es que el asesino tome asiento junto a aquel que será el objeto de su arte, y que se sitúe a la izquierda o a la derecha de esta persona dependerá del método del asesino, pues de esta forma no interrumpirá tanto la conversación si la realización de este hecho se limita a una zona pequeña. En verdad, la fama de Ambroglio Descarte, el principal asesino de mi señor Cesare Borgia, se debe en gran medida en su habilidad para realizar su tarea sin que lo advierta ninguno de los comensales y, menos aun, que sean importunados por sus acciones. Después de que el cadáver, y las manchas de sangre, de haberlas, haya sido retirado por los servidores, es costumbre que el asesino también se retire de la mesa, pues su presencia en ocasiones puede perturbar las digestiones de las personas que se encuentran sentadas a su lado, y en este punto un buen anfitrión tendrá siempre un nuevo invitado, quien habrá esperado fuera, dispuesto a sentarse a la mesa en ese momento”.

Cabe recordar que en esa época, los asesinatos políticos eran bastante comunes, y como vemos, formaban parte de la vida cotidiana.

Cómo sentarse a la mesa, para comensales comunes

“Ningún invitado ha de sentarse sobre la mesa, ni de espaldas a la mesa, ni sobre el regazo de cualquier otro invitado. No poner una pierna encima de la mesa. No sentarse debajo de la mesa en ningún momento”.

“No poner la cabeza sobre el plato”.

“No tomar comida del plato de su vecino de mesa a menos que tenga su conocimiento” .

“No poner trozos de su propia comida, o a medio masticar sobre el plato de sus vecinos” .

"No enjugar el cuchillo en las vestiduras de su vecino de mesa” .

“No utilizar su cuchillo para hacer dibujos sobre la mesa” .

"No tomar comida de la mesa y guardarla en su bolso o faltriquera para comerla más tarde”.

“No ha de escupir ni hacia delante ni hacia los lados”

“No ha de pellizcar o golpear a su vecino de mesa”.

“No ha de prender fuego a su vecino de mesa, mientras esté en la mesa".

“No ha de poner los ojos en blanco, ni caras horribles, ni cantar o vociferar, ni hacer ruidos o bufidos”.

“No cantar ni proponer acertijos obscenos si está sentado junto a una dama”.

“No ha de dejar sus aves sueltas sobre la mesa”.

“Ni tampoco serpientes ni escarabajos”.

“No tocar el laúd o cualquier otro instrumento que pueda ir en prejuicio de su vecino de mesa (a menos que mi señor así se lo requiera)".

“No ha de poner el dedo en la nariz ni en la oreja mientras está conversando”.

“No ha de conspirar en la mesa (a menos que lo haga con mi señor)”.

“No ha de hacer insinuaciones impúdicas a los pajes ni jugar con sus cuerpos”.

No ha de golpear a los sirvientes a menos que sea en defensa propia”.

“Si ha de vomitar, debe abandonar la mesa”.

Etiquetas:

curiosidades,

sociedad

21 junio 2013

Curiosidades de la consola, ¿Recuerdan Juegos de Guerra (Wargames)?

Regla de Rogers: Se concedera la autorizacion para un proyecto unicamente cuando ninguno de los que lo autorizan pueda ser culpado si el proyecto fracasa y cuando todos los que lo autorizan, puedan reclamar credito si tiene exito.

En los escandalosamente prehistoricos años 1983, los estudios cinematograficos Metro Goldwin Mayer presentaron una pelicula, ahora de culto, llamada "Juegos de Guerra", o "Wargames" en su idioma original. Mostraba un login de un equipo real, tecnicas reales de "wardialer", "trashing", ingenieria social, phreaking con un telefono publico y varias cosas pintorescas mas, que para muchos pasaron al olvido, y la gran mayoria ni siquiera conocio, como los "modems de sopapa" y los disquetes de ocho pulgadas, de los cuales son feliz poseedor...

La idea es extremadamente simple, basicamente, te invita a jugar un juego de una larga lista, que en la pelicula era "Guerra Global Termonuclear" (Global Thermonuclear Warfare en el idioma original) el elegido, y todos los trastornos que eso ocasionaba con WOPR (que como no podia se menos, era una version beta, para los mas memoriosos y frikis que llegaron a leer la pantalla de login la v0.6.b)...

root@khamul:~# wargames

Would you like to play a game? yes

Strange, the only winning move is not to play.

root@khamul:~#

Si, ya lo se, pero no podia resistirme a la tentacion de ejecutarlo como root... Y porque no, siempre se le puede poner como alias de algun comando a un usuario molesto ;-)

En los escandalosamente prehistoricos años 1983, los estudios cinematograficos Metro Goldwin Mayer presentaron una pelicula, ahora de culto, llamada "Juegos de Guerra", o "Wargames" en su idioma original. Mostraba un login de un equipo real, tecnicas reales de "wardialer", "trashing", ingenieria social, phreaking con un telefono publico y varias cosas pintorescas mas, que para muchos pasaron al olvido, y la gran mayoria ni siquiera conocio, como los "modems de sopapa" y los disquetes de ocho pulgadas, de los cuales son feliz poseedor...

La idea es extremadamente simple, basicamente, te invita a jugar un juego de una larga lista, que en la pelicula era "Guerra Global Termonuclear" (Global Thermonuclear Warfare en el idioma original) el elegido, y todos los trastornos que eso ocasionaba con WOPR (que como no podia se menos, era una version beta, para los mas memoriosos y frikis que llegaron a leer la pantalla de login la v0.6.b)...

root@khamul:~# wargames

Would you like to play a game? yes

Strange, the only winning move is not to play.

root@khamul:~#

Si, ya lo se, pero no podia resistirme a la tentacion de ejecutarlo como root... Y porque no, siempre se le puede poner como alias de algun comando a un usuario molesto ;-)

Etiquetas:

bsd,

consola,

curiosidades,

informatico,

linux,

slackware

20 junio 2013

Tres mujeres en el cielo

Tres mujeres mueren juntas en un accidente de tránsito y se van al cielo...

Al llegar San Pedro les dice: "Solo hay una regla en el cielo... No Pisen a los Patos!"

Así que entran al cielo, y ¡claro! el lugar esta llenísimo de patos.

Es casi imposible no pisar los patos y aunque hacen hasta lo imposible por evitarlos, la primera mujer accidentalmente pisó uno.

Y allá viene San Pedro, con el hombre más feo que la pobre mujer haya visto jamás.

San Pedro los encadena juntos y dice "Tu castigo por pisar a los patos será pasar la eternidad encadenada a este hombre feo!"

Al día siguiente, la segunda mujer accidentalmente pisa un pato.

San Pedro se da cuenta, y se deja venir, trayendo con él a otro hombre extremadamente feo.

Los encadena juntos y les da el mismo discurso que a la primera mujer.

La tercera mujer observó todo esto, y no queriendo ser encadenada a un hombre feo por toda la eternidad, se vuelve MUY cuidadosa para fijarse en donde pisa.

De alguna manera, se las arregla para pasarse meses y meses sin pisar ningún pato.

Pero un día llega San Pedro con el hombre más hermoso que ella ha visto jamás... Alto, guapo, de ojos grandes y pestañas largas, con un cuerpo delgado y musculoso.

San Pedro los encadena juntos sin decir palabra...

La mujer, sin salir de su asombro dice:

"Me pregunto que habré hecho para merecer que me encadenen a alguien como tú por toda la eternidad...

Al llegar San Pedro les dice: "Solo hay una regla en el cielo... No Pisen a los Patos!"

Así que entran al cielo, y ¡claro! el lugar esta llenísimo de patos.

Es casi imposible no pisar los patos y aunque hacen hasta lo imposible por evitarlos, la primera mujer accidentalmente pisó uno.

Y allá viene San Pedro, con el hombre más feo que la pobre mujer haya visto jamás.

San Pedro los encadena juntos y dice "Tu castigo por pisar a los patos será pasar la eternidad encadenada a este hombre feo!"

Al día siguiente, la segunda mujer accidentalmente pisa un pato.

San Pedro se da cuenta, y se deja venir, trayendo con él a otro hombre extremadamente feo.

Los encadena juntos y les da el mismo discurso que a la primera mujer.

La tercera mujer observó todo esto, y no queriendo ser encadenada a un hombre feo por toda la eternidad, se vuelve MUY cuidadosa para fijarse en donde pisa.

De alguna manera, se las arregla para pasarse meses y meses sin pisar ningún pato.

Pero un día llega San Pedro con el hombre más hermoso que ella ha visto jamás... Alto, guapo, de ojos grandes y pestañas largas, con un cuerpo delgado y musculoso.

San Pedro los encadena juntos sin decir palabra...

La mujer, sin salir de su asombro dice:

"Me pregunto que habré hecho para merecer que me encadenen a alguien como tú por toda la eternidad...

El chico dice: ¡NO SE TÚ... PERO YO PISÉ UN PUTO PATO!!!

Etiquetas:

humor

19 junio 2013

Rusia propone una misión para buscar pruebas de astroingeniería

Es probablemente el impulso más seductor para la humanidad: la

búsqueda de vida extraterrestre. Existen muchas formas de buscar vida;

desde excavar en el polvo marciano con aterrizadores robóticos buscando

compuestos prebióticos, a construir vastas antenas de radio para

“escuchar” lejanas comunicaciones ya sean filtradas o transmitidas

deliberadamente desde un lejano sistema estelar de una civilización

inteligente y desarrollada. No obstante, a pesar de nuestros mejores

esfuerzos, parece que somos la única forma de vida en cientos de años

luz a la redonda. Todo está inquietantemente tranquilo allí fuera…

Aunque hasta el momento no parece que hayamos tenido ningún resultado, esto no nos detiene de intentar descubrir lo que deberíamos buscar. En la búsqueda para encontrar una civilización alienígena tremendamente avanzada, un próximo telescopio espacial ruso espera salvar el hueco entre la ciencia-ficción y los hechos científicos, tratando de encontrar pruebas (o la carencia de las mismas) de intentos observables de astroingeniería de una raza alienígena…

Aunque hasta el momento no parece que hayamos tenido ningún resultado, esto no nos detiene de intentar descubrir lo que deberíamos buscar. En la búsqueda para encontrar una civilización alienígena tremendamente avanzada, un próximo telescopio espacial ruso espera salvar el hueco entre la ciencia-ficción y los hechos científicos, tratando de encontrar pruebas (o la carencia de las mismas) de intentos observables de astroingeniería de una raza alienígena…

Se están formulando nuevas y apasionantes formas de descubrir si

existe vida inteligente más allá de nuestro oasis azul. Los programas

tales como el famoso Búsqueda de Inteligencia Extraterrestre (SETI),

Mensajes a Inteligencias Extraterrestres (METI) y la irónica Espera para

Inteligencia Extraterrestre (WETI) están concebidas para interactuar de

alguna forma con una cultura alienígena suficientemente avanzada (una

que tenga la capacidad de comunicarse a través de radio, al menos). En

una fascinante entrada que leí la semana pasada en Carnaval del Espacio Semana 86, el Dr. Bruce Cordell (21st Century Waves)

discutía la aparente paradoja entre los OVNIs y la Paradoja de Fermi

(resumiendo: si los alienígenas han visitado nuestro planeta, como los

avistamientos OVNI nos llevaría a creer, ¿por qué no hemos interceptado

ninguna señal a través de SETI?). Me sentí más interesado por las ideas

de Cordell sobre las comunicaciones ópticas que podrían usarse por parte

de los extraterrestres para comunicarse con una era de comunicación

humana pre-radio. Aparentemente, en 40 años, la humanidad podría estar

generando señales muy brillantes usando balizas ópticas de 30 teravatios

para que una civilización pre-radio nos viese a 10 años luz de

distancia, más brillante que la estrella más luminosa. Si hay

civilizaciones avanzadas allí fuera, ¿por qué no vemos sus transmisiones

ópticas?

Para resumir, estamos un poco confundidos por la carencia de vida en nuestro universo (vida inteligente en cualquier caso).

Entonces, tal vez podamos encontrar otras formas de espiar a nuestro

hipotéticos vecinos alienígenas. ¿Podríamos construir un potente

telescopio para buscar estructuras construidos por civilizaciones

alienígenas? Posiblemente, de acuerdo con un próximo proyecto de

telescopio espacial ruso: El Telescopio Espacial Millimetron.

Leyendo un artículo sobre este tema en Daily Galaxy,

creía haber escuchado algo similar a esto antes. Efectivamente, durante

mi investigación en el Satélite Astronómica Infrarrojo IRAS (sobre el

tema de la controversia sobre el Planeta X),

encontré que se estaba realizando un trabajo para tratar de encontrar

la firma infrarroja de una hipotética Esfera de Dyson. La Esfera de

Dyson es un ejemplo teórico de una estructura de astroingeniería de una

raza alienígena significativamente. Existen muchas variaciones sobre

este tema, incluyendo ideas de ciencia-ficción de un “anillo” rodeando a

su estrella madre (como se describe en la imagen). En el caso de la

Esfera de Dyson, esta megaestructura generaría radiación infrarroja, y

se ha realizado un análisis de los datos de IRAS para establecer un límite superior para la existencia de tales objetos.

Hasta el momento, no se han hallado candidatos a Esferas de Dyson (en

un radio de 300 años luz de la Tierra en cualquier caso).

Para continuar con el estudio de IRAS, en 2017 Rusia espera lanzar el

Millimetron para observar lejanos sistemas estelares en longitudes de

onda infrarroja, milimétrica y sub-milimétrica. Este instrumento tiene

una larga lista de objetivos, pero uno de los extremos resultados que

podrían resultar de este proyecto es la detección de megaestructuras de

astroingeniería.

El objetivo del proyecto es construir un observatorio espacial que opere en las longitudes de onda infrarroja, milimétrica y sub-milimétrica usando un telescopio criogénico de 12 metros en un modo de plato único y como interferómetros con las líneas base espacio-tierra y espacio-espacio (la segunda tras el lanzamiento de un segundo telescopio espacial idéntico). El observatorio proporcionará la posibilidad de llevar a cabo observaciones astronómicas con una sensibilidad súper-alta (hasta el nivel nanoJansky) en el modo de único plato, y observaciones de resolución de súper-gran angular en el modo interferométrico. – Proyecto Millimetron.

Combinando los telescopios espaciales con los observatorios

terrestres, puede ser posible crear un interferómetro de línea base muy

larga (VLBI) con descomunales líneas base más allá de 300 000 km. Esto

proporcionará una resolución angular sin precedente. Aparte, el gran

plato de 12 metros permitirá a los astrónomos estudiar las emisiones en

el nivel nanoJansky, donde los radioastrónomos normalmente operan desde

<1-100 bil="bil" ciencia-ficci="ciencia-ficci" como="como" con="con" d="d" de="de" del="del" densidad="densidad" detectadas="detectadas" dyson="dyson" el="el" es="es" esferas="esferas" estructuras="estructuras" flujo="flujo" fuentes="fuentes" fuera="fuera" ideas="ideas" jansky="jansky" janskys="janskys" la="la" larry="larry" las="las" magn="magn" medida="medida" muy="muy" n="n" niven.="niven." o="o" p="p" posiblemente="posiblemente" pueden="pueden" radiaci="radiaci" revelando="revelando" s.i.="s.i." ser="ser" sistema="sistema" ste="ste" tales="tales" tico="tico" un="un" una="una" undoanillo="undoanillo">

Autor: Ian O’Neill

Fecha Original: 19 de enero de 2009

Enlace Original

Tomado de: http://www.cienciakanija.com/2009/01/26/rusia-propone-una-mision-para-buscar-pruebas-de-astroingenieria/

Aunque tengo dudas de que nuestros persistentes esfuerzos por

encontrar vida inteligente extraterrestres alguna vez sean positivos, la

búsqueda es emocionante y ciertamente impulsa el proceso científicos en

direcciones que no necesariamente habríamos examinado…

Autor: Ian O’Neill

Fecha Original: 19 de enero de 2009

Enlace Original

Tomado de: http://www.cienciakanija.com/2009/01/26/rusia-propone-una-mision-para-buscar-pruebas-de-astroingenieria/

Etiquetas:

ciencia,

curiosidades,

electronica,

informatico

18 junio 2013

¿Montar en bicicleta afecta a la salud sexual?

Los sillines de las bicicletas

están diseñados de tal modo que el peso puede llegar a comprimir los

nervios y vasos sanguíneos del área del perineo -el suelo de la pelvis-,

que son necesarios para el buen funcionamiento de los órganos sexuales.

En 2006, un equipo de la Universidad de Yale (EE UU) descubrió que las mujeres que practicaban ciclismo tenían menos sensibilidad genital que un grupo control de atletas femeninas. Y ahora un nuevo estudio de la misma universidad, publicado en la revista Journal of Sexual Medicine, demuestra que, en efecto, la presión constante del asiento de la bicicleta puede causar problemas en la sensibilidad genital.

Los sillines de las bicicletas

están diseñados de tal modo que el peso puede llegar a comprimir los

nervios y vasos sanguíneos del área del perineo -el suelo de la pelvis-,

que son necesarios para el buen funcionamiento de los órganos sexuales.

En 2006, un equipo de la Universidad de Yale (EE UU) descubrió que las mujeres que practicaban ciclismo tenían menos sensibilidad genital que un grupo control de atletas femeninas. Y ahora un nuevo estudio de la misma universidad, publicado en la revista Journal of Sexual Medicine, demuestra que, en efecto, la presión constante del asiento de la bicicleta puede causar problemas en la sensibilidad genital.Según los investigadores, muchas mujeres que se desplazan en bicicleta o reciben clases de spinning (con bicicletas estáticas) en un gimnasio se han quejado de adormecimiento y pérdida de sensibilidad en el área genital. Pero hasta ahora el vínculo entre la sensación y el ciclismo no se había probado científicamente. El nuevo estudio se basó en mujeres que realizaban trayectos de al menos 16 kilómetros a la semana en bicicleta durante 4 semanas. Las participantes llevaron sus propias bicicletas al laboratorio, donde fueron colocadas en máquinas estáticas para que las mujeres las utilizaran como solían hacerlo en el exterior. Los científicos compararon el efecto de diferentes tipos de bicicletas, con diversas posiciones de asientos y manillares, y analizaron la presión en el piso pélvico de las ciclistas. El análisis midió la sensación genital de las participantes en micrómetros -milésimas de milímetros- utilizando un estesiómetro, un instrumento para medir la sensibilidad táctil.

Los resultados mostraron que el factor más determinante era la posición del manillar. Las mujeres que utilizaban bicicletas que tenían manillares ubicados a nivel más bajo que el asiento tenían una mayor presión en el perineo y una menor sensibilidad en el suelo pélvico. Según los investigadores, cuanto más desciende el manillar, más debe inclinarse hacia adelante la mujer, y más peso corporal soporta el perineo. Modificar la estructura de la bicicleta podría reducir los efectos negativos sobre la sexualidad del uso habitual de este medio de transporte.

Otros estudios previos sugieren que los hombres que practican ciclismo al menos 5 horas a la semana pueden presentar un conteo menor de espermatozoides en el semen y menor probabilidad de concebir.

Tomado de: http://www.muyinteresante.es/salud/preguntas-respuestas/imontar-en-bicicleta-afecta-a-la-salud-sexual

Etiquetas:

ciencia,

curiosidades,

sociedad

17 junio 2013

Gongkai Phone, el teléfono móvil de 12 dólares

El teléfono móvil más barato del mundo

conocido, cuesta 12 dólares. Gongkai Phone es un terminal cuatribanda

GSM con Bluetooth, pantalla OLED y reproductor MP3.

Envuelto por su carcasa de plástico encontramos un procesador de 32-bits a 250MHz, una memoria RAM de 8 MB, una pantalla OLED bicromática, un teclado retroiluminado y la batería. Cabe mencionar las interfaces USB, microSD y por supuesto la SIM. Su batería Li-Poly se recarga por medio del adaptador incluido en el paquete.

Se trata de un nuevo tipo de ecosistema abierto. De hecho Gongkai en chino, singifica eso, abierto, aunque no es estrictamente open source. La electrónica se reduce a dos circuitos integrados: la Mediatek MT6250DA y una Vanchip VC5276. Lamentablemente no se pueden adquirir en cualquier tienda de electrónica y por el momento sólo existe documentación en chino, de modo que encontrar los sitios web adecuados resulta bastante complicado, al menos sin conocer el idioma, pero existe bastante documentación y tanto los esquemas técnicos como el software se encuentran disponibles de manera gratuita.

Parece increíble fabricar un teléfono tan barato. Si quisiéramos construir nuestro propio móvil con Arduino, incluso ensamblando la placa nosotros mismos, ya habríamos sobrepasado ese presupuesto antes de incorporar la batería, la pantalla y los demás componentes. Los que queramos intentar construir nuestro propio Gongkai Phone sin superar este precio, tendremos que esperar un poco a que alguien traduzca la documentación disponible o aprender chino.

Aspectos económicos a parte, el hardware y software libre en el terreno de la telefonía no abundan en el terreno de la telefonía móvil. Me gustaría saber qué opina Richard Stallman sobre este dispositivo. Stallman, ha dejado claro en muchas ocasiones su desprecio por los teléfonos móviles, tildándolos de dispositivos de seguimiento y control. Me he puesto en contacto con él, aunque no tengo puestas muchas esperanzas en recibir respuesta, pero puedo imaginar a grandes rasgos lo que diría. Por supuesto es una suposición, pero creo que por una parte estará contento con la innovación en este campo, aunque mientras la llamada se realice a través de un operador de telefonía móvil y sea necesaria una tarjeta SIM (Módulo de Identificación del Suscriptor), dudo mucho que veamos a Stallman hablando a través de un teléfono móvil, sea cual sea.

Tomado de: http://alt1040.com/2013/04/gongkai

Etiquetas:

celulares,

ciencia,

Claro,

CNC,

curiosidades,

electronica,

informatico,

Movistar,

Personal,

redeslibres,

tics

16 junio 2013

Las borracheras de fin de semana pueden causar daños hepáticos duraderos

Una "noche loca", mucho tiempo después de la resaca, puede pasarle al

cuerpo una factura más grande de lo que se creía. Un nuevo estudio ha

revelado una singular conexión entre las borracheras y el riesgo de

desarrollar enfermedad hepática alcohólica y otros problemas de salud.

El equipo de Shivendra Shukla, de la Escuela de Medicina en la

Universidad de Misuri, ha encontrado que las borracheras tienen un

efecto profundo sobre el hígado en diversas formas de exposición al

alcohol. Por tanto, ya no se puede considerar al consumo crónico de

alcohol como el único camino hacia el desarrollo de enfermedad hepática

alcohólica.

Es importante dejar claro que en una persona que bebe con mucha

frecuencia habrá más daños hepáticos si además suele emborracharse, pero

las borracheras de por sí tienen un efecto propio y muy peligroso sobre

el hígado. Los investigadores de la Universidad de Misuri estudiaron

los efectos de beber hasta emborracharse cuando eso se combina con un

consumo crónico de alcohol. También analizaron los efectos de la

borrachera en casos aislados en que no estaba asociado con un consumo

crónico de alcohol.

En la investigación se trabajó usando la definición de consumo excesivo

de alcohol del Instituto Nacional estadounidense sobre el Abuso de

Alcohol y Alcoholismo (NIAAA), según la cual, el consumo excesivo de

alcohol para las mujeres es tomar cuatro o más copas en dos horas, y

para los hombres, cinco o más copas en el mismo tiempo. Se estima que el

29 por ciento de las mujeres y el 43 por ciento de los hombres han

consumido alcohol en exceso al menos una vez en el transcurso de un año.

Mediante su estudio sobre la exposición al alcohol en ratas, los

investigadores en el laboratorio de Shukla comprobaron que las

borracheras amplificaban los daños hepáticos cuando ya había una

preexposición debida al consumo crónico de alcohol. El hígado ejerce una

gran influencia sobre muchos procesos metabólicos, incluyendo los que

permiten la acción de fármacos y nutrientes, así como los subyacentes en

la producción de múltiples agentes bioquímicos que son necesarios para

que funcionen correctamente el corazón, los riñones, los vasos

sanguíneos y el cerebro.

Por tanto, es un error considerar que las borracheras sólo dañan el

hígado. Éstas crean una respuesta inflamatoria en él. Dicha reacción es

como una bomba de racimo, provocando efectos nocivos en otros sistemas

del cuerpo.

Crédito: http://medicine.missouri.edu

Tomado de: http://dhfinformaciones.blogspot.com.ar/2013/06/las-borracheras-de-fin-de-semana-pueden.html

Etiquetas:

ciencia,

curiosidades,

informatico,

sociedad

15 junio 2013

Un hacker crea un programa para rastrear webs ocultas en Tor

“Yo odio a los pedófilos y lo único que quería era

ayudar a desmantelar este tipo de páginas. Ahora ya no se me vuelve a

ocurrir hacer nada por nadie”. Con estas palabras da comienzo, o

finaliza (según se mire), el relato del experto en seguridad que ha

creado una herramienta por la que por primera vez se puede rastrear la

red Tor.

Sus implicaciones en la búsqueda de redes de pederastia por lo profundo

de la web le ha costado la detención y que fuera tratado como a uno de

sus perseguidos.

“Fue en noviembre [de

2012] cuando desarrollé un programa que rastreaba e indexaba esas webs

ocultas y lo tuve ejecutándose un par de meses, en los que obtuve más de

100.000 webs catalogadas por diferentes etiquetas para identificar el

tipo de páginas que eran”, explica el implicado al que llamaremos Hache.

“Aparecieron multitud de páginas y foros de pederastas, incluso te

encontrabas con mensajes de los administradores regocijándose porque

llevaban x años online y que nunca les había ocurrido nada... como si

fuera una ciudad sin ley donde pueden campar a sus anchas”.

Es en la denominada Deep Web

donde confluyen todo tipo de actividades ilegales como venta de armas,

tráfico de drogas, pedofilia, asesinos a sueldo, y cuyo sistema

imperante es la red TOR (The Onion Router)

prácticamente imposible de rastrear y de identificar la identidad del

usuario impidiendo así cualquier intervención externa. De ahí la

importancia de la creación de un programa capaz de rastrear este

submundo cibernético. Sin embargo, En España, la reforma del Código Penal de 2010 añadía

el artículo 197/3 en relación con el acceso a sistemas, que establece

que: "El que por cualquier medio o procedimiento y vulnerando las

medidas de seguridad establecidas para impedirlo, acceda sin

autorización a datos o programas informáticos contenidos en un sistema

informático o en parte del mismo o se mantenga dentro del mismo en

contra de la voluntad de quien tenga el legítimo derecho a excluirlo,

será castigado con pena de prisión de seis meses a dos años”. Es decir,

no distingue entre si son intrusiones para comprobar medidas de

seguridad o si son intrusiones con finalidad ilícita.

“Sabía de las implicaciones legales -explica Hache-, pero continué y en

varias webs conseguí encontrar fallos que permitían extraer toda la

base de datos, incluido el listado de usuarios (en uno de ellos había

más de 30.000 pedófilos registrados). Realicé varias aplicaciones para

extraer la base de datos de forma semi-automática de estas páginas con

fallos y envié los programas al Grupo de Delitos Telemáticos de la Guardia Civil (GDT) por si les era de utilidad”.

Atrapado en la red

Dos meses más tarde, siete agentes de la Policía judicial le esperaban

en el garaje de su domicilio con una orden de registro en la mano

prestos a realizar la detención.

“La investigación procedía del FBI y la Europol

y por mucho que dijeran que habían rastreado mi IP desde el foro

concreto del que se me acusaba una supuesta pertenencia, esta red va

cifrada” asegura Hache, “la única forma que hay de obtener datos es

monitorizando nodos origen, donde las comunicaciones van sin cifrar,

algo que hace el FBI de forma habitual”. Por lo que parece toda la

operación surgiría de un servidor del FBI por el que controlan y

monitorizan las conexiones que pasan por ahí para tener controlado a

quien se descargue imágenes y eso, en principio, según fuentes jurídicas

de la Fiscalía, podría ser un agente provocador, una figura que no está contemplada en nuestro derecho, y que haría impune los delitos investigados.

“En cuanto al trato, aparte de que uno a uno me iban presionando, a su

forma, para que 'cantara', en general puedo decir que no se portaron

mal, salvo el típico borde que te humilla psicológicamente con preguntas

o sugerencias como que soy gay, neonazi, que necesito ayuda

psicológica, que es mucha casualidad que me pasara dos veces, etc. A

pesar de todo, quiero que conste que la GDT hizo todo lo posible por

ayudarme y sacarles del error”.

En el

registro realizado en el domicilio de Hache, aún en el supuesto de haber

encontrado imágenes, éstas se habrían almacenado de forma temporal en

el ordenador por lo que no es delito. “En su día hubo una propuesta para

que en la última modificación del Código Penal en 2010 se incluyera

como delito, pero no se llegó a hacer”, informan desde la Fiscalía. “Si

hubiera un canal tipo youtube para ver ese material en principio no

sería delito. Sería del que pusiera el video a disposición de los demás.

Pero descargar el archivo para guardarlo sí es posesión”.

“En España luchar contra esta gente es complicado porque la ley siempre les ampara” afirma el hacker,

“pero sería muy sencillo realizar una aplicación que descargara todas

esas fotografías de niños y anotara los hashes o huellas de los

ficheros, de manera que luego se puedan buscar en las redes P2P o en los ordenadores incautados de pedófilos”

Lo que sí hicieron, en su caso, fue llevarse todos los dispositivos

electrónicos, discos duros, memorias, portátil, Ipad, discos multimedia,

“hasta las antenas wifi”. Según las mismas fuentes jurídicas de la

Fiscalía, “la unidad que lleva a cabo las periciales informáticas, para

examinar los ordenadores y hacer la pericial que puedan valer en el

juicio, es muy pequeña, de 14 ó 16 personas para toda España, por lo que

tienen un atasco de materiales pendientes de análisis de varios años de

retraso. Pasarán varios más hasta que devuelvan el material incautado”.

El hecho de que él colabore con el cuerpo de Policía no le ha dado

ningún estatus especial. “La coordinación entre las diferentes fuerzas

del estado es deplorable, no tienen información cruzada. Si se hubieran

informado antes habrían visto quién soy realmente”, se lamenta Hache.

Cuidad sin ley

No era la primera vez que Hache colaboraba “por iniciativa propia” con

los diferentes cuerpos policiales del Estado. “Fue en agosto de 2010

cuando llegué a una web donde se hablaba de un foro 'pedo', y donde todo